Ameaça global

PUBLICAÇÃO

quarta-feira, 17 de maio de 2017

Mie Francine Chiba<br>Reportagem Local

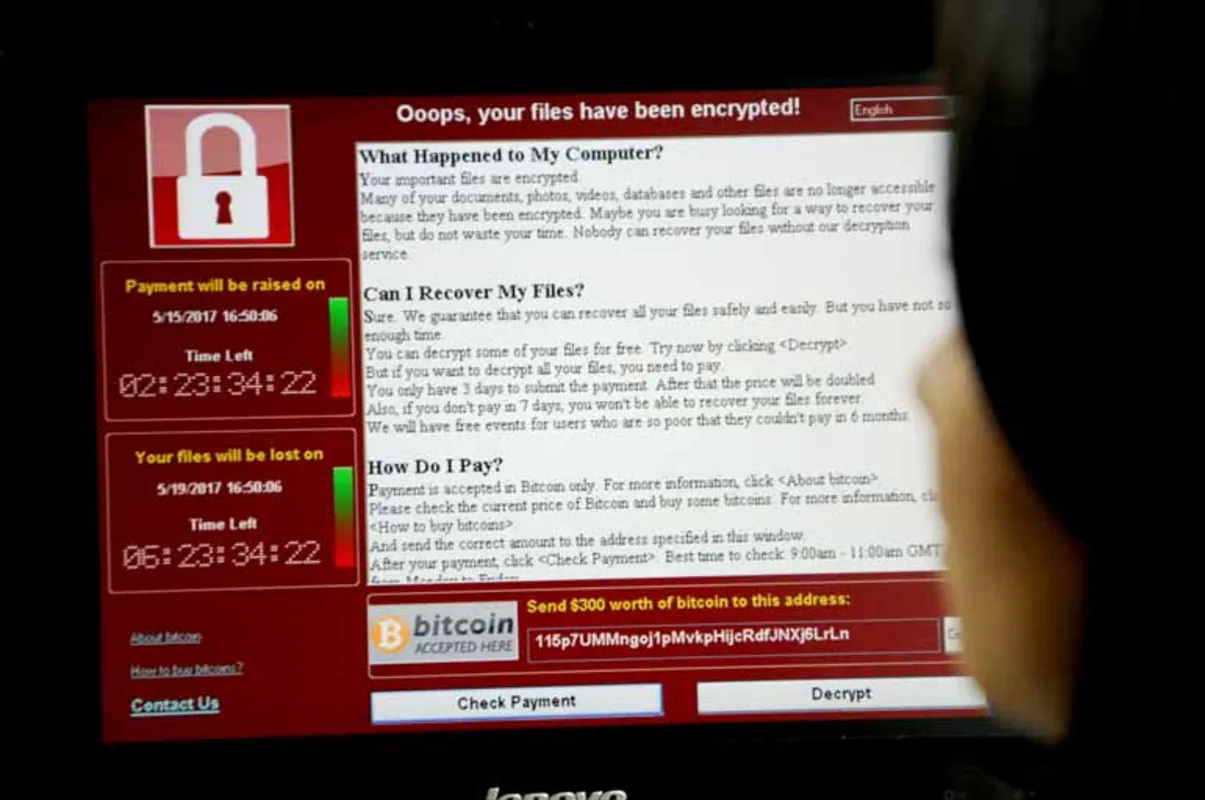

Na última sexta-feira (12), um ataque cibernético envolvendo o ransomware WannaCrypt atingiu mais de 300 mil computadores de mais de 150 países, incluindo o Brasil. O software malicioso impede o acesso ao computador e/ou aos dados através de criptografia. Para liberar o acesso, o hacker pede um resgate, geralmente em bitcoins (moedas virtuais). No caso do WannaCrypt, o "resgate" que estaria sendo solicitado pelos criminosos é de US$ 300, mas não há garantias de que o acordo seja cumprido após pagamento.

Lá fora, os serviços de saúde britânicos, as fábricas da montadora francesa Renault e a operadora Telefónica, entre outras empresas e instituições, teriam sido afetados. Nesta semana, até a nova franquia do filme "Piratas do Caribe", da Disney, foi sequestrada. Por aqui, há relatos de que computadores do Instituto Nacional do Seguro Social (INSS) e do Tribunal de Justiça foram atingidos. Na região de Londrina, a Câmara Municipal de Tamarana também foi uma das vítimas, e teve até que suspender a sessão da última segunda-feira em razão disso.

Conforme apurou o Portal Bonde, o ataque à Câmara Municipal de Tamarana teria acontecido na última sexta-feira por volta das 11h. Na ocasião, os criminosos teriam pedido um resgate de US$ 300, valor que não foi pago. Segundo informou o diretor da Câmara de Tamarana, Ademir Ferreira, os hackers aumentaram o valor para 600 bitcoins. Uma empresa foi acionada para fazer uma análise do que ainda pode ser recuperado. Por causa dos transtornos causados, os vereadores devem retornar ao trabalho somente na segunda-feira (22).

O WannaCrypt foi classificado pela empresa de segurança cibernética Kaspersky Lab como o primeiro "ransomworm" da história, com alcance global. Isso porque o WannaCrypt é um ransomware com comportamento de worm, ou seja, não depende de interação humana para se disseminar. As ameaças de ransomware conhecidas até então costumam infectar os computadores quando o usuário clica em links ou abre anexos em e-mails maliciosos. Para ser infectado pelo WannaCrypt, bastou ter um protocolo de rede de computadores, chamado de SMB, ativo em máquinas vulneráveis com versões do sistema operacional Microsoft Windows 7, Windows Server 2008 ou versões anteriores, segundo informou a própria Microsoft no seu Centro de Proteção contra Malware (Malware Protection Center).

Circulação

Para Fábio Assolini, analista sênior de segurança da Kaspersky Lab, esse foi o último grande ataque desde o worm Conficker, em 2008, que atingiu, no seu auge, 14 milhões de computadores. O Conficker continua afetando máquinas em todo o mundo, o que é não é um bom sinal. "O WannaCrypt e outras pragas (similares) ainda irão circular por muitos anos", pontuou. Como a notícia do ataque tomou a mídia em todo o mundo, especialistas de Tecnologia da Informação (TI) se conscientizaram e finalmente instalaram a atualização de segurança lançado pela Microsoft um mês antes do ataque nos computadores de empresas e instituições. Além disso, dois pesquisadores um inglês e um francês - detiveram na última sexta-feira e no domingo o ransomworm e uma variante dele ao descobrirem o "kill switch" ('botão de matar') das ameaças, que eram domínios de sites que, se registrados, abortariam os ataques.

Porém, de acordo com o analista da Kaspersky Lab, os ataques vão continuar porque outras pragas estão surgindo explorando a mesma vulnerabilidade do WannaCrypt - e sem um "kill switch". "Enquanto houver computadores vulneráveis ao ataque, surgirão novas pragas", salientou. Um agravante é o "medo" das áreas de TI em instalarem atualizações de segurança nos computadores de empresas e instituições logo que são lançadas - segundo Assolini, devido ao receio de causar problemas no sistema. Até que relatos de efeitos negativos decorrentes da instalação de atualizações desapareçam, é comum haver um tempo de espera.

É por esse motivo que, mesmo um mês depois de a Microsoft lançar o "patch" com correções para a vulnerabilidade explorada pelo WannaCrypt, ainda havia milhares de computadores suscetíveis ao ataque. Outra explicação está em instituições como da área de saúde, que não recebem mais atualizações porque utilizam internamente algum tipo de software que funciona apenas em sistemas mais antigos, como o Windows XP.

LICENÇA

Para o advogado especialista em Direito Digital Fernando Peres, o uso indiscriminado do sistema operacional sem licença nos computadores também intensificou os efeitos do ataque. "Tem uma quantidade enorme de pessoas que usam o Windows sem o devido registro de licença", lembrou. Para não ser identificado como cópia ilegal, as atualizações da Microsoft para o sistema operacional - que incluem os "patches" com correções de segurança - são desabilitadas no Windows pirata. "Com isso, muitos PCs estavam, estão e vão continuar vulneráveis a essa falha", conclui o especialista.(Com Portal Bonde e agências)