Segundo aviso

PUBLICAÇÃO

quarta-feira, 28 de junho de 2017

Mie Francine Chiba<br>Reportagem Local

O ataque hacker deflagrado nesta última terça-feira (dia 27) e que afetou milhares de computadores em todo o mundo foi o segundo grande aviso para os usuários do sistema operacional Windows que ainda não realizaram a instalação do patch de segurança lançado pela fabricante cerca de dois meses atrás. De acordo com especialistas, foram afetados aqueles que não fizeram a atualização de segurança da Microsoft, um mês depois que o ransomware WannaCrypt atingiu mais de 300 mil computadores em 150 países.

Dessa vez, especialistas dizem que a ameaça se dissemina por redes internas, e por isso não deverá ter o mesmo alcance do WannaCrypt. Mesmo assim, o malware que criptografa os dados dos computadores encontrou brechas para se instalar em grandes empresas como a usina nuclear de Chernobyl, no grupo petrolífero russo Rosneft, o porto de Mumbai, a companhia de transporte marítimo dinamarquesa Maersk, a gigante de publicidade britânica WPP, o fabricante francês Saint-Gobain, o laboratório farmacêutico Merck e o grupo alemão Beiersdorf. No Brasil, os cerca de 1 mil computadores do Hospital de Barretos, em São Paulo, foram atacados, comprometendo o atendimento em alguns setores.

Mais de 2 mil usuários teriam sido afetados, principalmente na Ucrânia e na Rússia, de acordo com a Kaspersky Labs, empresa especializada em segurança virtual com sede na Rússia. Na Ucrânia, os bancos foram diretamente afetados, interrompendo suas operações e impedindo, por exemplo, os passageiros do metrô de Kiev de pagar as suas passagens com cartão.

A própria Microsoft já afirmou que a recente onda de ataques aproveitou a falha do Windows para a qual a empresa já havia recomendado uma atualização de segurança, quando da disseminação do WannaCrypt. Segundo as primeiras análises da Microsoft, "este vírus utiliza distintas técnicas para se propagar, incluindo uma que já foi abordada por uma atualização de segurança colocada à disposição de todos os sistemas, do Windows XP ao Windows 10, chamada MS17-010", disse um porta-voz do grupo à AFP.

Vulneráveis

"Quando teve o 'boom' do WannaCrypt, ele atingiu máquinas expostas à internet. Quem não tinha máquinas expostas à internet se sentiu confortável e decidiu não fazer a atualização", explica Fernando Amatte, gerente de segurança da informação da Cipher, empresa global especializada em cybersegurança. Os criminosos virtuais também se aproveitaram da "janela" de grandes instituições, que fazem um cronograma de atualizações que podem ocorrer 30, 60 dias após o lançamento da atualização. "Se tiver algum outro problema no banco de dados, as datas vão sendo empurradas." Isso acontece, segundo Amatte, porque nem sempre as instalações das atualizações são bem-sucedidas logo que são lançadas. Por isso, elas são feitas em ambientes controlados para só depois serem realizadas em instalações mais críticas das empresas.

Nesse contexto, mesmo se o WannaCrypt quisesse fazer "um novo round", encontraria computadores vulneráveis, pontua o gerente de segurança da informação.

Petrwrap

O malware responsável pelo novo ataque é derivado do ransomware Petya e está sendo chamado de Petrwrap. Ele se dissemina de máquina em máquina utilizando credenciais válidas, diz Amatte. O "paciente zero", ou o primeiro computador infectado, no entanto, se instala explorando a mesma vulnerabilidade (do Windows) que o WannaCrypt. "Ele procura na memória de sua máquina as senhas que você usa ou já tenha usado e tenta usá-las em outras máquinas de sua rede", explica.

Especula-se que o vetor de disseminação do malware tenha sido uma empresa de tecnologia da Ucrânia, que espalhou o ransomware por meio de seus sistemas de compatibilidade instalados em computadores de clientes, afirma Thiago Zaninotti, CTO da Aker N-Stalker, empresa de soluções de segurança para aplicações web, cloud computing e perímetro de rede. Os clientes da empresa ucraniana, por sua vez, tiveram o infeliz papel de distribuir a ameaça a outros computadores de sua rede. "O autor (do ataque) ou alguém ligado aos autores invadiu os servidores da empresa e colocou lá o primeiro vetor de exploração do software (malicioso), que começou a disseminá-lo de maneira privada."

Com agências

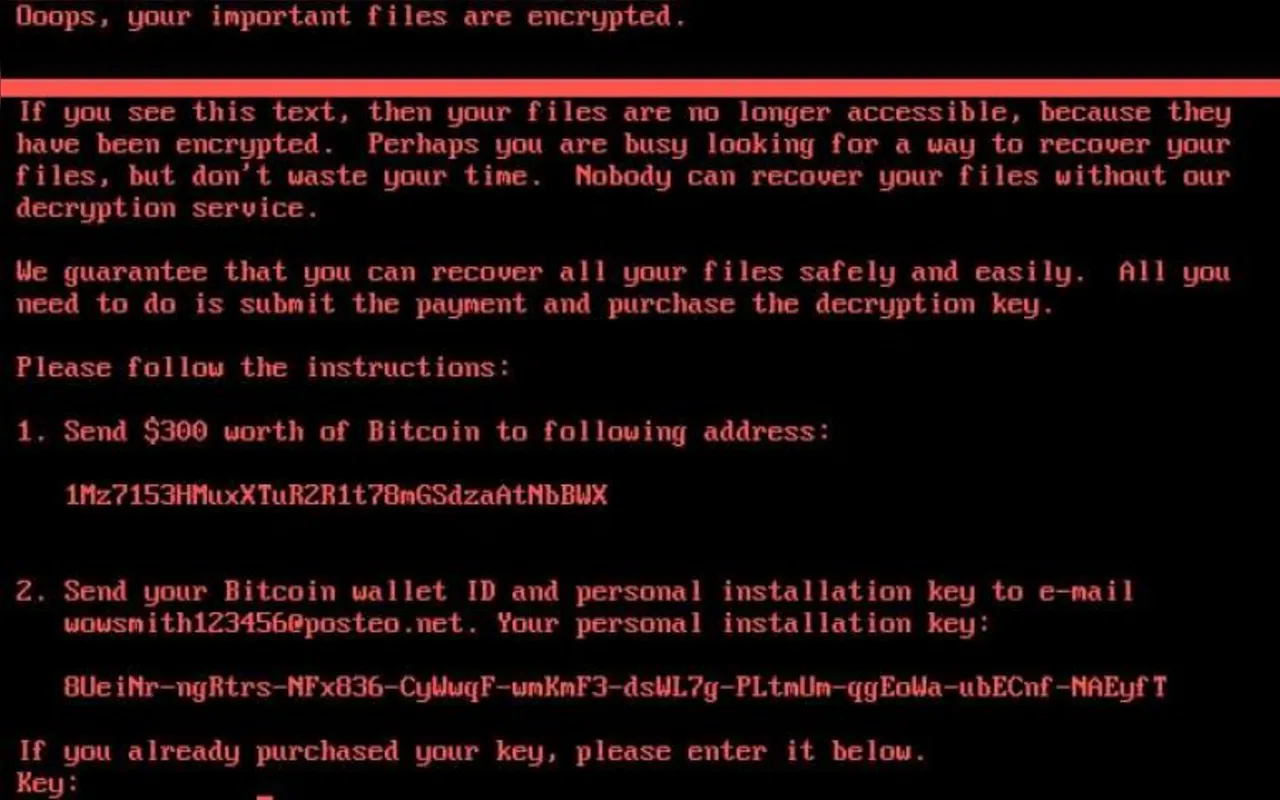

Malware passa por processo de checagem e reparação de erros

Quando infectado, o sistema operacional pede reinicialização, e uma tela preta com uma mensagem de texto orienta o usuário a fazer uma reparação de erros no disco e recomenda fortemente a não desligar o computador durante o processo. Em seguida, é mostrada outra tela informando que todos os dados do PC foram criptografados, e o usuário sequer consegue retomar o acesso à máquina. "Se você está vendo esse texto, então seus arquivos não estão mais acessíveis, porque eles foram criptografados. Talvez você esteja ocupado procurando por uma maneira de recuperar seus arquivos, mas não perca seu tempo. Ninguém pode recuperar seus arquivos sem o nosso serviço de descriptografia. Nós garantimos que você pode recuperar todos os seus arquivos de forma segura e fácil. Tudo o que você precisa fazer é submeter o pagamento e adquirir a chave de descriptografia", diz a mensagem.

Acredita-se que, assim como no WannaCrypt, a motivação do ataque tenha sido ganho financeiro. Para restabelecer acesso ao computador bloqueado, os criminosos pedem US$ 300 em bitcoins (moedas virtuais), mas não há garantia que a chave para a criptografia seja entregue após o pagamento. Por isso, a recomendação é não pagar o resgate, e manter as atualizações de segurança e o backup sempre em dia. Caso o usuário note um comportamento estranho do computador, que solicita reiniciar e fazer a reparação de erros, Thiago Zaninotti, da Aker N-Stalker, orienta não seguir com o procedimento, desligar o computador e levá-lo a um técnico. "O que entendemos é que, se o usuário desligar o computador, seus arquivos não serão criptografados." Se o computador já tenha sido comprometido, o especialista recomenda aguardar, pois empresas de cibersegurança provavelmente já estão trabalhando em uma ferramenta para reverter a criptografia. (M.F.C.)